Cómo corregir el importante fallo de seguridad detectado en Internet Explorer

La empresa Microsoft ha alertado a los usuarios de Internet Explorer sobre un importante fallo de seguridad, un fallo que permitiría a los ciberdelincuentes tomar el control del ordenador tras la visita a una página web maliciosa. De acuerdo con la compañía el ataque afecta a las versiones 7, 8 y 9 de Internet Explorer, que funcionan sobre sistemas operativos Windows XP, Vista y Windows 7, pero no afecta a los sistemas operativos destinados al uso en servidores como son las versiones Windows Server 2003, 2008 y 2008 R2, debido a que estos sistemas ejecutan IE en modo restringido.

Microsoft ha recomendado a los usuarios instalar la herramienta gratuita Enhanced Mitigation Experience Toolkit (EMET), aplicación de la que tenéis más información en su página de soporte. En acens os explicamos a continuación los pasos que tenéis que seguir para instalar el EMET.

El Kit de herramientas de Experiencia de mitigación mejorada (en inglés Mitigation Experience Toolkit), es la aplicación que recomienda instalar Microsoft para evitar fallos en la seguridad de Internet Explorer

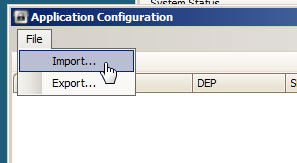

La instalación es muy sencilla, ya que únicamente hay que ejecutar el fichero .MSI que hemos descargado y seguir los pasos que nos indica el proceso de instalación. Cuando lo tengamos instalado, tendremos que configurarlo. Para ello localizamos en el menú de inicio la aplicación instalada. Una vez que pulsemos en ella, nos aparecerá la pantalla principal de EMET. En ella pulsamos en el botón de la parte inferior “Configure App” y a continuación seleccionamos la opción de menú “File / Import”.

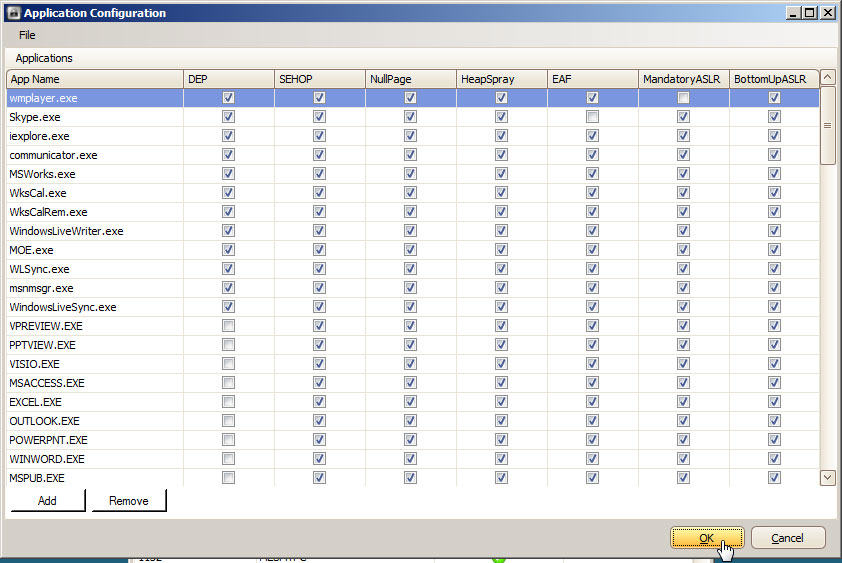

A continuación localizamos el archivo “All.xml” que normalmente estará situado en la carpeta “C:\Archivos de Programa\EMET\Deployment\Protection Profiles”, lo seleccionamos y pulsamos el botón Abrir. Nos aparecerán todas las aplicaciones que EMET vigilará para impedir cualquier actividad sospechosa que pueda provocar ciberataques.

El último paso será reiniciar el equipo para que se vuelvan a cargar todas aquellas aplicaciones que ya estaban en ejecución.

La vulnerabilidad detectada fue descubierta por el investigador luxemburgués Eric Romang, que vio infectado su equipo por un software malicioso conocido como Poison Ivy, que había llegado a él por medio de una vulnerabilidad desconocida también denominada ‘zero day’. Este tipo de vulnerabilidades son difíciles de identificar y en todo el año 2011 sólo fueron descubiertas 8.

Como parte de las recomendaciones a sus usuarios para reforzar la seguridad, Microsoft ofrece una serie de consejos a la hora de utilizar su navegador.

1.- Utilizar cuentas de usuario con privilegios limitados para navegar, dejando de lado el uso de un administrador para la realización de tareas cotidianas.

2.- Actualizar nuestro programa de antivirus, para que sea capaz de detectar las últimas amenazas que han aparecido.

3.- Deshabilitar la funcionalidad de ejecución automática de Scripts en IE.

4.- Configurar la seguridad de la zona de Internet en el nivel máximo, para que de esta forma nos pregunte siempre si queremos ejecutar códigos como Active X, Active Script, JavaScript u otros.

Si quieres estar a la última en tecnología y conocer todo lo que se mueve en el sector, ¡suscríbete a nuestro boletín!

Déjanos un comentario o cuéntanos algo.