La doble autenticación, como escudo digital contra los ciberataques

Aunque seamos capaces de generar contraseñas muy complejas con símbolos, mayúsculas, números… solo constituyen la primera línea de defensa. Para mejorar esa seguridad, se crearon las aplicaciones de doble autenticación (2FA). En poco tiempo se han convertido en herramientas obligatorias para blindar los accesos digitales.

¿Qué son las aplicaciones de doble autenticación?

Las aplicaciones de doble autenticación (2FA) son una capa de seguridad adicional que protege tus cuentas. Funcionan generando un código de un solo uso que cambia cada 30-60 segundos. Este código, junto con tu contraseña, es necesario para iniciar sesión. Aunque alguien consiga tu contraseña, no podrá acceder a tu cuenta sin el código temporal, haciendo mucho más difícil el acceso no autorizado. Las aplicaciones más comunes utilizan el algoritmo de contraseña de un solo uso basada en el tiempo (TOTP), sincronizan el código con la hora de tu dispositivo. Esto hace que el código sea válido por un período de tiempo muy corto.

Las aplicaciones más comunes utilizan el algoritmo de contraseña de un solo uso basada en el tiempo (TOTP), sincronizan el código con la hora de tu dispositivo. Esto hace que el código sea válido por un período de tiempo muy corto.

La autenticación en dos factores combina algo que conoces (tu contraseña) con algo que tienes (tu dispositivo móvil). Este doble filtro crea un ecosistema donde el acceso no autorizado, es una tarea prácticamente imposible, incluso cuando un atacante logra acceder a nuestras credenciales principales.

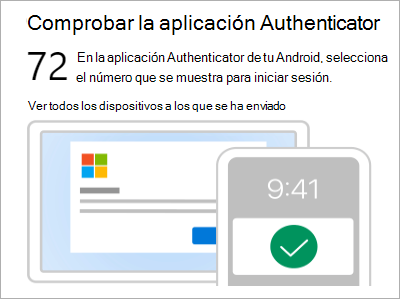

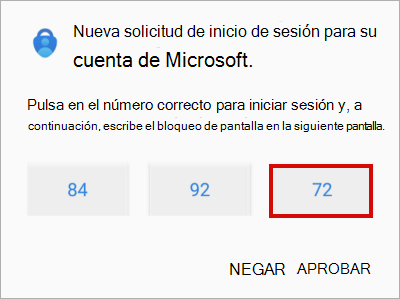

Microsoft authenticator: integración empresarial avanzada

Entre las opciones disponibles, Microsoft Authenticator se diferencia por su integración con el ecosistema corporativo de Microsoft.

Los administradores pueden configurar políticas de acceso condicional, registro automático de dispositivos y autenticación basada en certificados digitales.

También tiene la capacidad para habilitar el inicio de sesión sin contraseñas. Con notificaciones push cifradas, podemos autenticarnos introduciendo únicamente el nombre de usuario y aprobando la solicitud en el móvil.

La aplicación incorpora soporte completo para TOTP (Time-Based One-Time Password), ampliando su compatibilidad más allá de Microsoft. Podemos usarla para servicios como GitHub, Dropbox o cuentas bancarias.

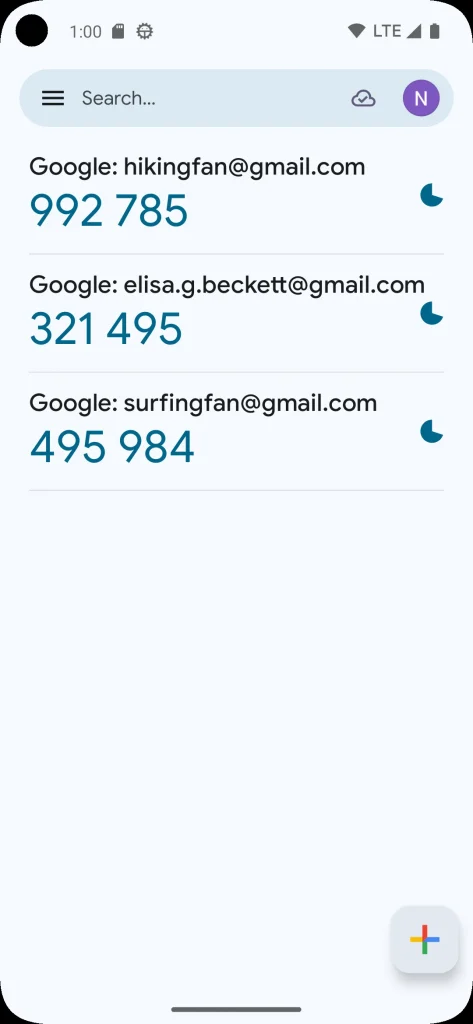

Google Authenticator: simplicidad y universalidad

Google Authenticator es la aplicación más extendida en el mercado gracias a que tiene una interfaz minimalista y un funcionamiento universal. La aplicación se centra en lo esencial: generar códigos temporales de seis dígitos que se renuevan cada treinta segundos.

Es muy sencilla de configurar y su compatibilidad es prácticamente universal con cualquier servicio que implemente estándares TOTP u HOTP.

Una ventaja considerable de Google Authenticator es su funcionamiento completamente offline. Una vez configuradas las cuentas, la aplicación genera códigos sin necesidad de conexión a internet, lo que resulta útil si estás de viaje, sin cobertura, etc.

Con Google Authenticator, ahora puedes sincronizar tus códigos de verificación en todos tus dispositivos con solo iniciar sesión en tu cuenta de Google, aunque para usar esta función, debes tener la versión 6.0 u otra posterior en Android y la versión 4.0 u otra posterior en iOS. Con esta funcionalidad no necesitas migrar nada, solo logearte en tu nuevo dispositivo.

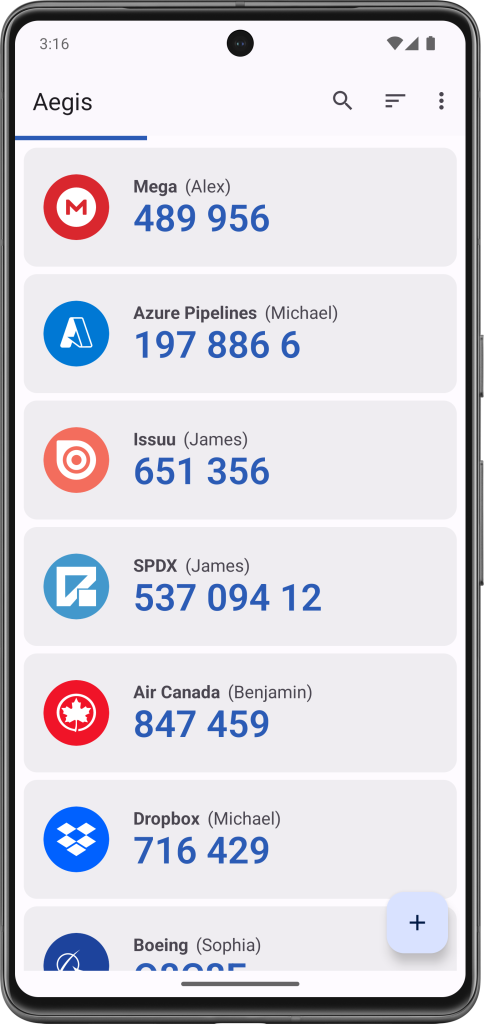

Aegis Authenticator: privacidad y transparencia

Si tienes algo más de conocimientos técnicos y quieres más control a la hora de priorizar tu privacidad y el control total de tus datos, Aegis Authenticator es la elegida.

Al tratarse de una aplicación de código abierto, cualquier usuario técnicamente capacitado puede auditar su funcionamiento y verificar que no existen puertas traseras o mecanismos de recopilación de datos.

Aegis implementa un sistema de cifrado local que protege los códigos almacenados mediante algoritmos criptográficos avanzados.

Puedes proteger la aplicación con PIN, huella dactilar o reconocimiento facial, añadiendo una capa adicional de seguridad, aunque pierdas el teléfono.

El sistema de backups cifrados de Aegis merece mención especial. Como usuario, puedes exportar todos sus códigos en un archivo cifrado que puede restaurarse en cualquier momento. Esto da una solución de respaldo completamente independiente de servicios en la nube o cuentas corporativas.

Consideraciones técnicas para la implementación

La elección entre estas aplicaciones debe basarse en el contexto de uso específico. Las organizaciones que utilizan infraestructura Microsoft encontrarán en Microsoft Authenticator una integración natural con sus sistemas existentes, especialmente cuando se combina con Azure Active Directory y políticas de acceso condicional.

Usuarios individuales que valoran la simplicidad y buscan una solución universal pueden usar Google Authenticator como una herramienta fiable y soportada globalmente. El respaldo de Google garantiza actualizaciones regulares y compatibilidad a largo plazo.

Y Aegis Authenticator es la opción ideal para usuarios avanzados que quieren transparencia e independencia de grandes corporaciones.

Recomendaciones para usar aplicaciones de 2FA

- Evita el SMS como método principal. Aunque la autenticación por SMS es mejor que no tener 2FA, no es la opción más segura. Los ciberdelincuentes pueden realizar ataques de «SIM Swapping» para transferir tu número de teléfono a su dispositivo y recibir tus códigos.

- Genera y guarda los códigos de respaldo. Casi todos de los servicios te dan una lista de códigos de un solo uso para emergencias. Guarda estos códigos en un lugar seguro y offline, como un gestor de contraseñas cifrado, un disco duro externo o incluso impresos en un papel. Si pierdes tu teléfono o la aplicación falla, estos códigos te permitirán recuperar el acceso a tu cuenta.

- Habilita la sincronización en la nube (si confías en ella). Aplicaciones como Microsoft Authenticator y Google Authenticator ofrecen la opción de sincronizar tus códigos en la nube. Si necesitas recuperar la cuenta si cambias de teléfono, te será muy útil.

- Asegura tu aplicación de 2FA. Configura un PIN, huella dactilar o reconocimiento facial para proteger la aplicación de autenticación. Si alguien consigue acceder a tu teléfono, no podrá abrir la aplicación y ver tus códigos.

- Ten cuidado con el phishing. Los ciberdelincuentes van a intentar engañarte para que les des tu código 2FA. Recuerda que nunca te pedirán el código por teléfono, correo electrónico o mensaje. Si recibes una solicitud sospechosa, ignórala. Los códigos solo se deben introducir en la página de inicio de sesión legítima.

- Activa 2FA en todas tus cuentas importantes. Aplica la doble autenticación en cuentas como tu correo electrónico principal, redes sociales, servicios bancarios en línea, y cualquier otra plataforma que contenga información personal o financiera sensible.

Si quieres estar a la última en tecnología y conocer todo lo que se mueve en el sector, ¡suscríbete a nuestro boletín!

Déjanos un comentario o cuéntanos algo.